scala

批量重命名

论文阅读

node.js

binder协议

node

全志

数学

数值计算

框架

心理健康管理系统

paas

数据库通用命令

SSRF

京东

预处理器

android菜鸟

线段树

太空工程师

云数据存储

reverse

2024/4/12 4:34:04逆向入门:为CTF国赛而战day03

今天来做几道题目。

环境准备:ida ,Exeinfo,万能脱壳器(后面有写资源)

强推,亲测有效CTF小工具下载整理_ctf工具御剑下载-CSDN博客

[网站BUUCTF] 目录

题目一

题目二三

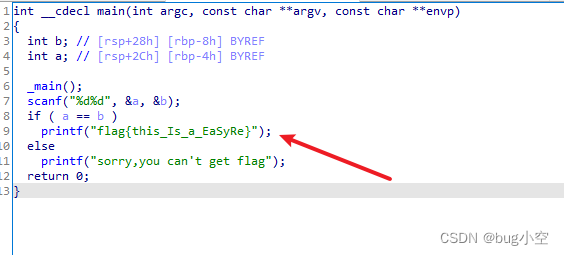

题目4:新年快乐 题目一

easyre题解_easyr…

【Kotlin】Array简介

1 源码

public class Array<T> {public val size: Intpublic inline constructor(size: Int, init: (Int) -> T)public operator fun get(index: Int): T // 重载a[i]运算符public operator fun set(index: Int, value: T): Unit // 重载a[i]x运算符public operator …

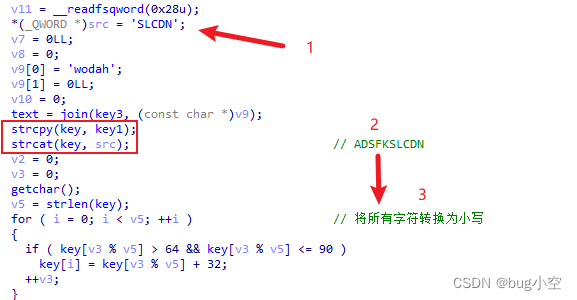

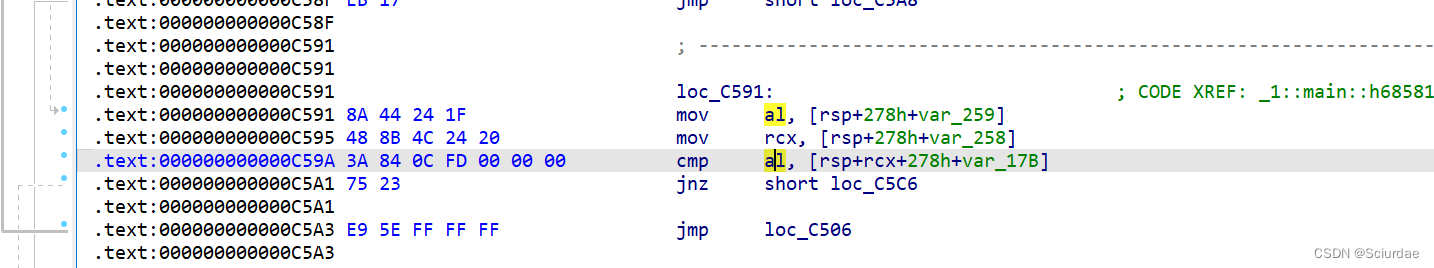

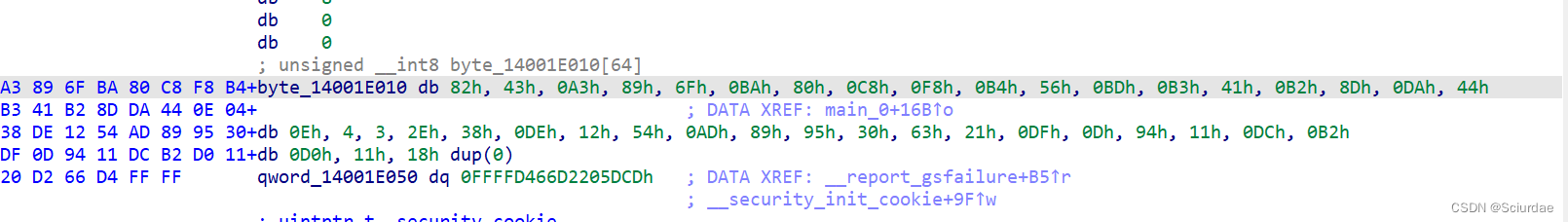

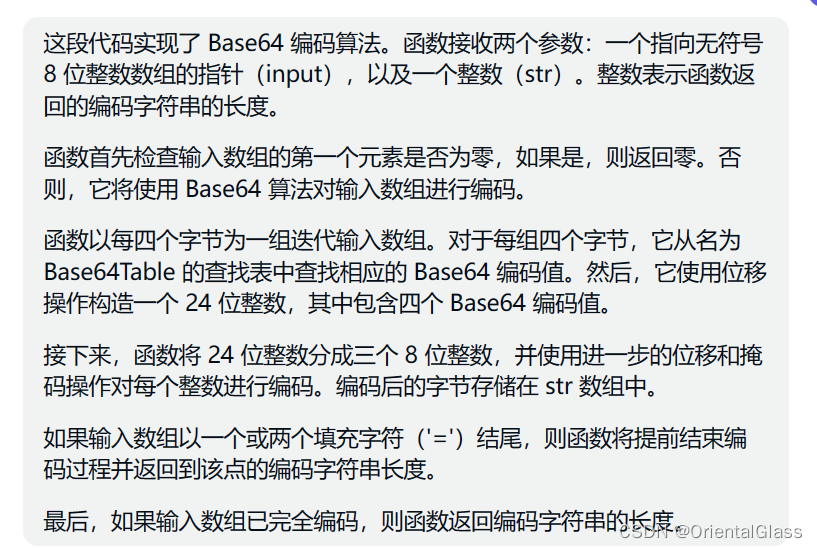

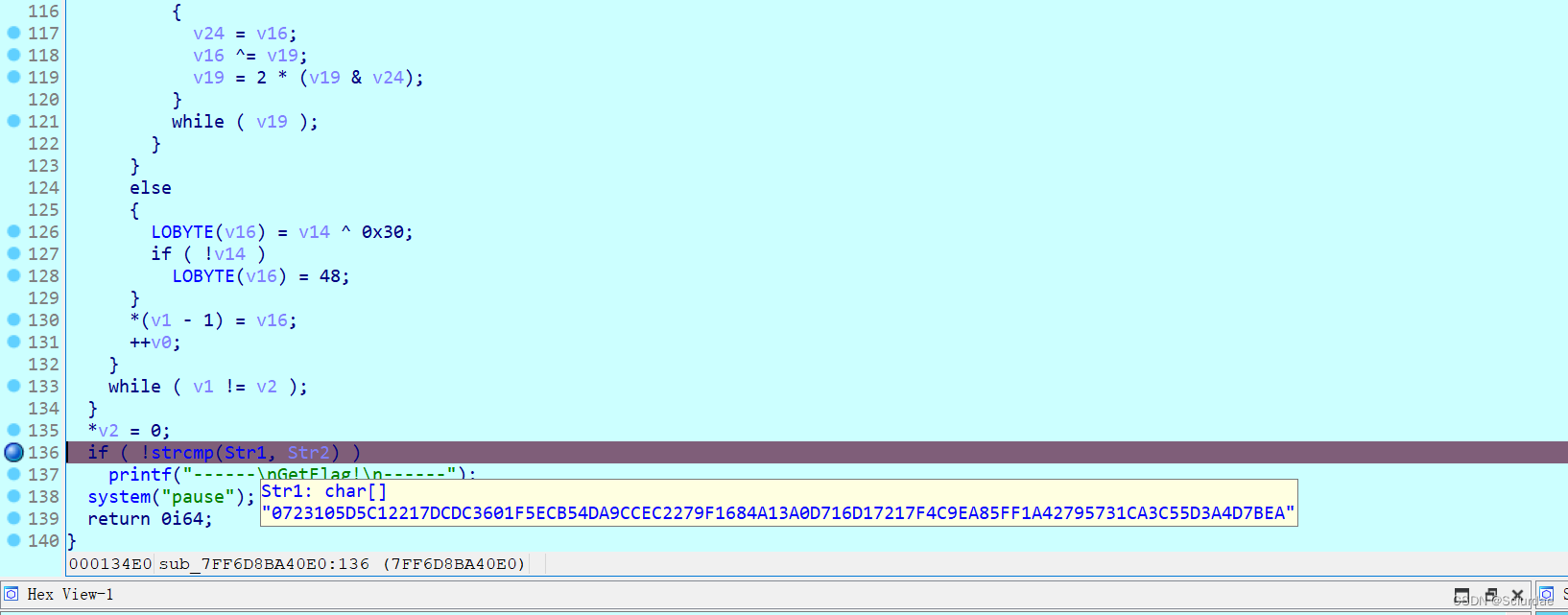

BUUCTF SimpleRev

分析

该文件为64位的ELF文件,运行在linux平台 使用IDA64打开 进入Decry函数 输入flag和成功的提示 看看如何才能成功拿到flag

这里比较text和str2,text是源代码就有的

那么str2应该就是我们输入的内容 先分析text的内容是什么 进入join函数 该函数…

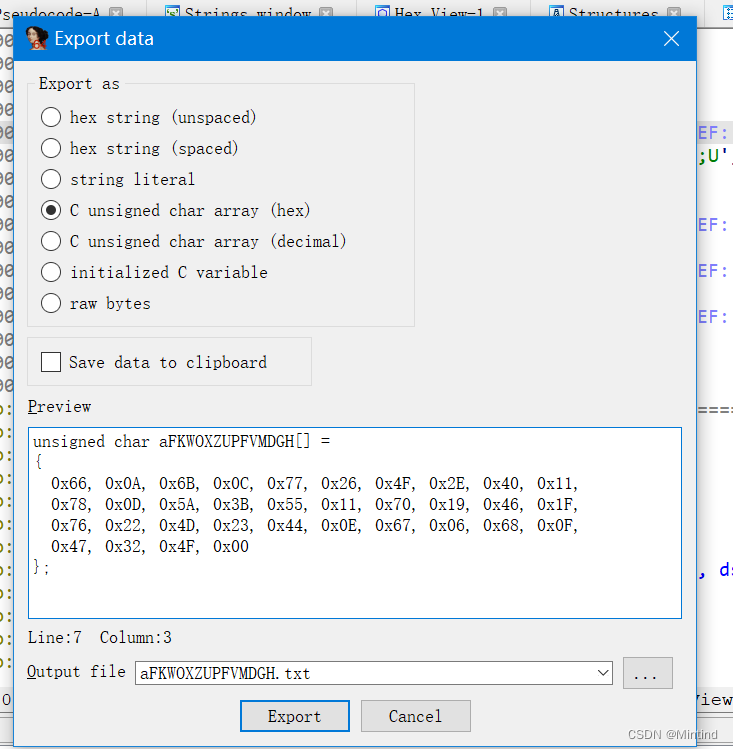

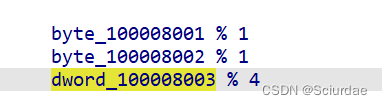

BUUCTF Reverse xor

题目:BUUCTF Reverse xor

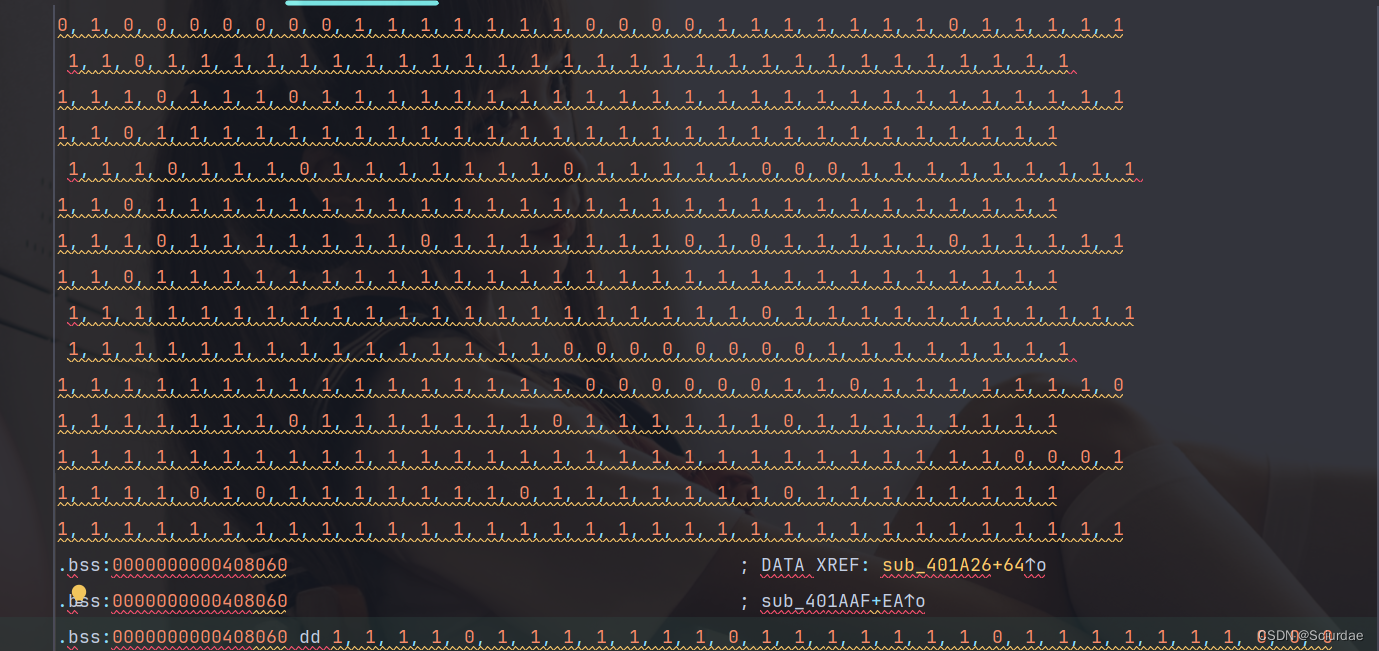

一些犯傻后学到了新东西的记录 查壳,没壳,IDA打开 main函数很好理解,输入一个长度为33的字符串,1-32位与前一位异或后与global相等,则判定flag正确 找global

在strings window直…

SHCTF2023 山河CTF Reverse Week3 --- ststst easyre WP详解

文章目录 [WEEK3]ststst[WEEK3]easyre [WEEK3]ststst 64 bit 的 ELF 文件 sub_400763点进去看看 mprotect ,这个

这一题是SMC TEA的考察,我写过一篇关于 SMC学习网鼎杯jocker

可以使用idapython写脚本自动修复,也可以使用动态调试&#x…

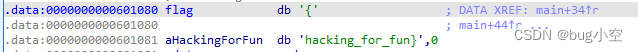

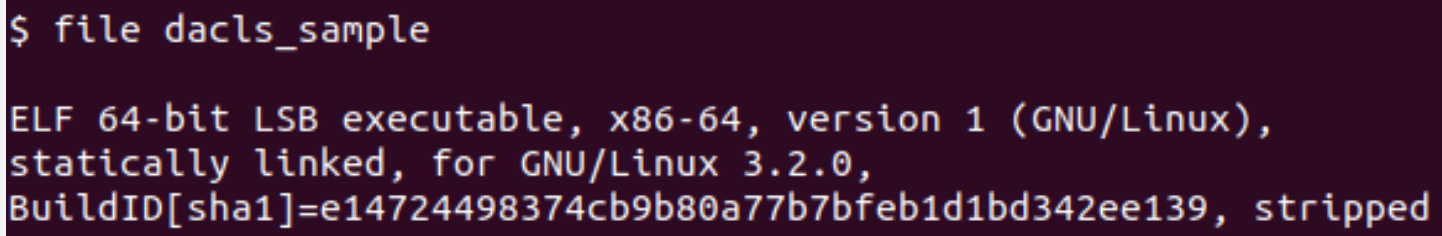

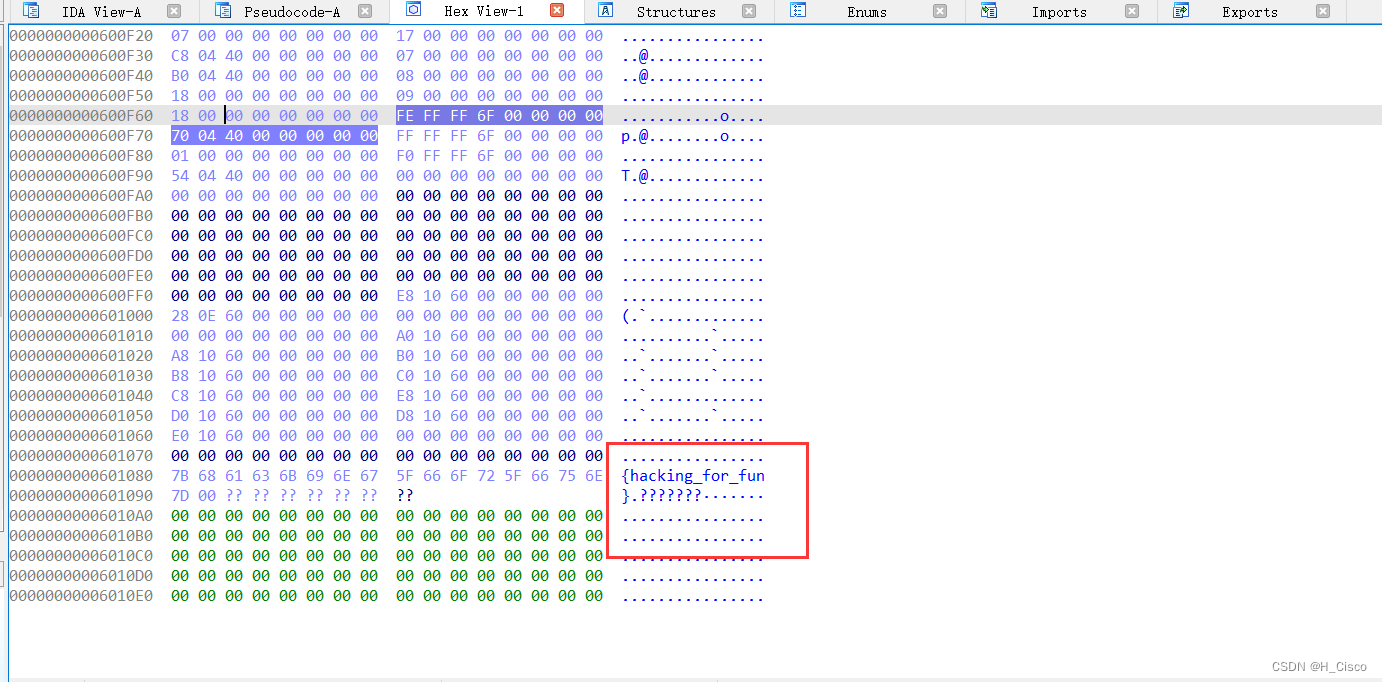

BUUCTF reverse2 1

使用die查看文件信息,发现是ELF64位程序, 也就是说这是linux上的运行程序

再linux上运行 使用IDA64打开文件 F5 反编译 可以看到这里和flag进行对比 点击flag 点击这个7Bh,然后按r flag出来了

{hacking_for_fun}加上flag头提交

flag{h…

VM虚拟机逆向---[羊城杯 2021]Babyvm 复现【详解】

文章目录 前言题目分析汇编脚本分析汇编exp 后言 前言

无

题目分析 &unk_804B0C0里面是opcode,sub_1C8里面有个mprotect,用了一个SMC加密。

我使用的是动态调试,因为是ELF文件,链接一下linux,进行动调ÿ…

[网鼎杯 2020 青龙组]bang 复现

一.前言

在NSSCTF练习安卓逆向,第一次遇到安卓脱壳题 大佬的题解只有一句话"frida-dexdump一把嗦" 听起来容易做起来难,还遇到了安卓虚拟机的玄学bug,折磨了我很久,好在最终使用真机成功dump并得到flag 题目来源:[网鼎杯 2020 青龙组]bang 如果直接用jadx打开会发现…

Reverse 魔法入门第一关(新世界的规则)

如果你是逆向入门的选手,那恭喜你现在我们是一样的,我也没有任何这方面的天赋能力值,和我组队一起寻找这片大陆的最深领域吧。

第一章 欢迎来到异世界,Hacker

2024年3月18日

我穿越到的地方是一个叫做NSSCTF的城邦,这里收藏着…

[看雪CTF]2019晋级赛Q1第一题流浪者

一直在忙,晚上抽空打开题目,看到大佬们300多秒就解出来了,我只能写个详细点的wp来混存在感了。

首先查壳,VC程序,没壳 直接导入IDA定位到关键算法部分 通过F5可以看到伪C代码,主要讲的是我们输入的假码如果…

FSCTF2023-Reverse方向题解WP。学习贴

文章目录 [FSCTF 2023]signin[FSCTF 2023]MINE SWEEPER[FSCTF 2023]Xor[FSCTF 2023]EZRC4[FSCTF 2023]ez_pycxor[FSCTF 2023]Tea_apk[FSCTF 2023]ezcode[FSCTF 2023]ezbroke[FSCTF 2023]rrrrust!!![FSCTF2023]ezrev(未解决) [FSCTF 2023]signin UPX壳&am…

利用FLRIT恢复符号表---笔记

文章目录 FLIRT应用FLIRT签名创建FLIRT签名文件创建签名概述识别和获取静态库创建模式文件创建签名信息 FLIRT

在某些ELF文件中,IDA无法识别库函数的签名。就会导致IDA加载的函数全是sub_xxxx的形式,这给我们的逆向工程造成极大的困难。 这个时候就可以…

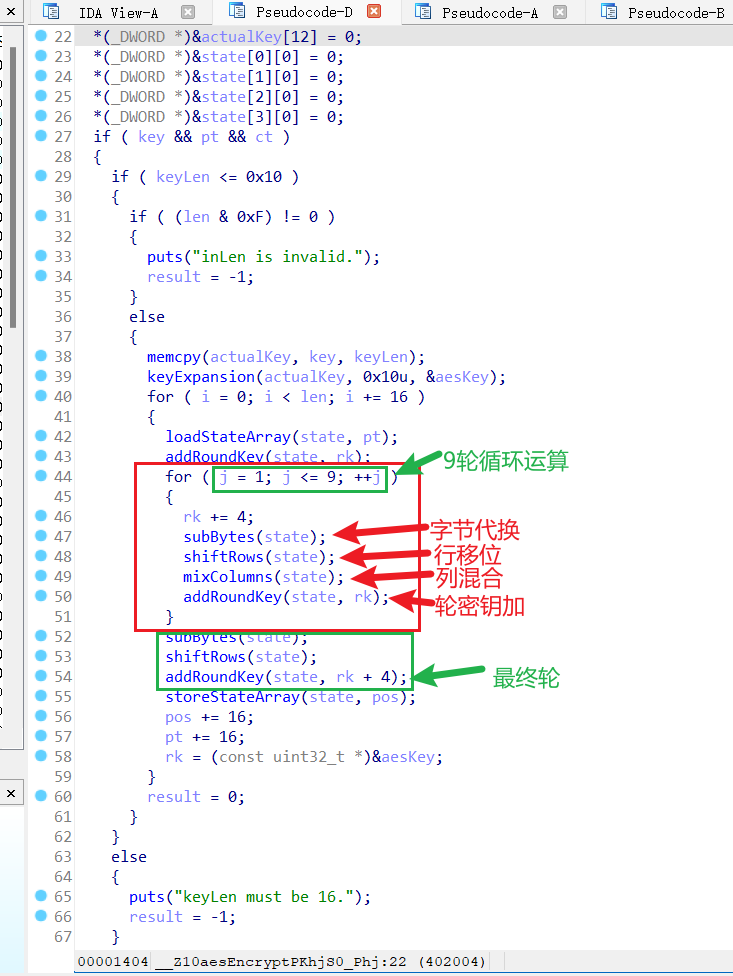

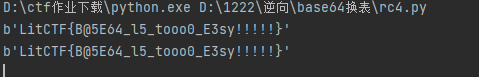

LitCTF2023 - Reverse方向 全WP

文章目录 [LitCTF 2023]世界上最棒的程序员[LitCTF 2023]ez_XOR[LitCTF 2023]enbase64[LitCTF 2023]snake[LitCTF 2023]程序和人有一个能跑就行了[LitCTF 2023]debase64[LitCTF 2023]For AiurLitCTF{Pylon_OverCharge!!_We_Must_construc7_addition4l_pylons} [LitCTF 2023]世界…

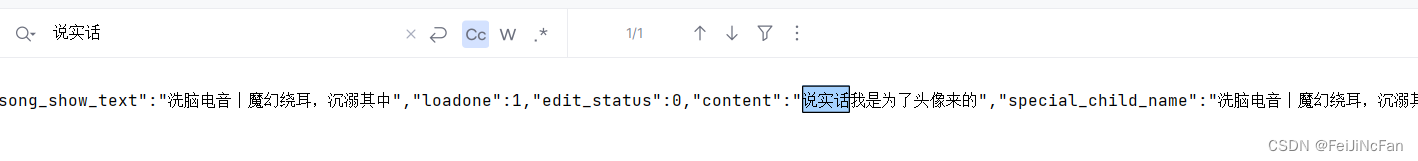

xx音乐app逆向分析

目标 看一下评论的请求

抓包

这里使用httpcanary 请求包如下

POST /index.php?rcommentsv2/getCommentWithLike&codeca53b96fe5a1d9c22d71c8f522ef7c4f&childrenidcollection_3_1069003079_330_0&kugouid1959585341&ver10&clienttoken7123ecc548ec46d…

Python逆向全版本MagicNumber表

参考pycdc的项目源码https://github.com/zrax/pycdc

enum PycMagic {MAGIC_1_0 0x00999902,MAGIC_1_1 0x00999903, /* Also covers 1.2 */MAGIC_1_3 0x0A0D2E89,MAGIC_1_4 0x0A0D1704,MAGIC_1_5 0x0A0D4E99,MAGIC_1_6 0x0A0DC4FC,MAGIC_2_0 0x0A0DC687,MAGIC_2_1 0x0A…

【buuctf Reverse】[GXYCTF2019]luck_guy wp

[GXYCTF2019]luck_guy

https://buuoj.cn/challenges#[GXYCTF2019]luck_guy

只有一个可执行文件,IDA 64位直接干

进main函数,F5反编译,看主要处理函数,跳转进去

在这里看到。flag是由f1和f2拼出来的,f1在汇编中有…

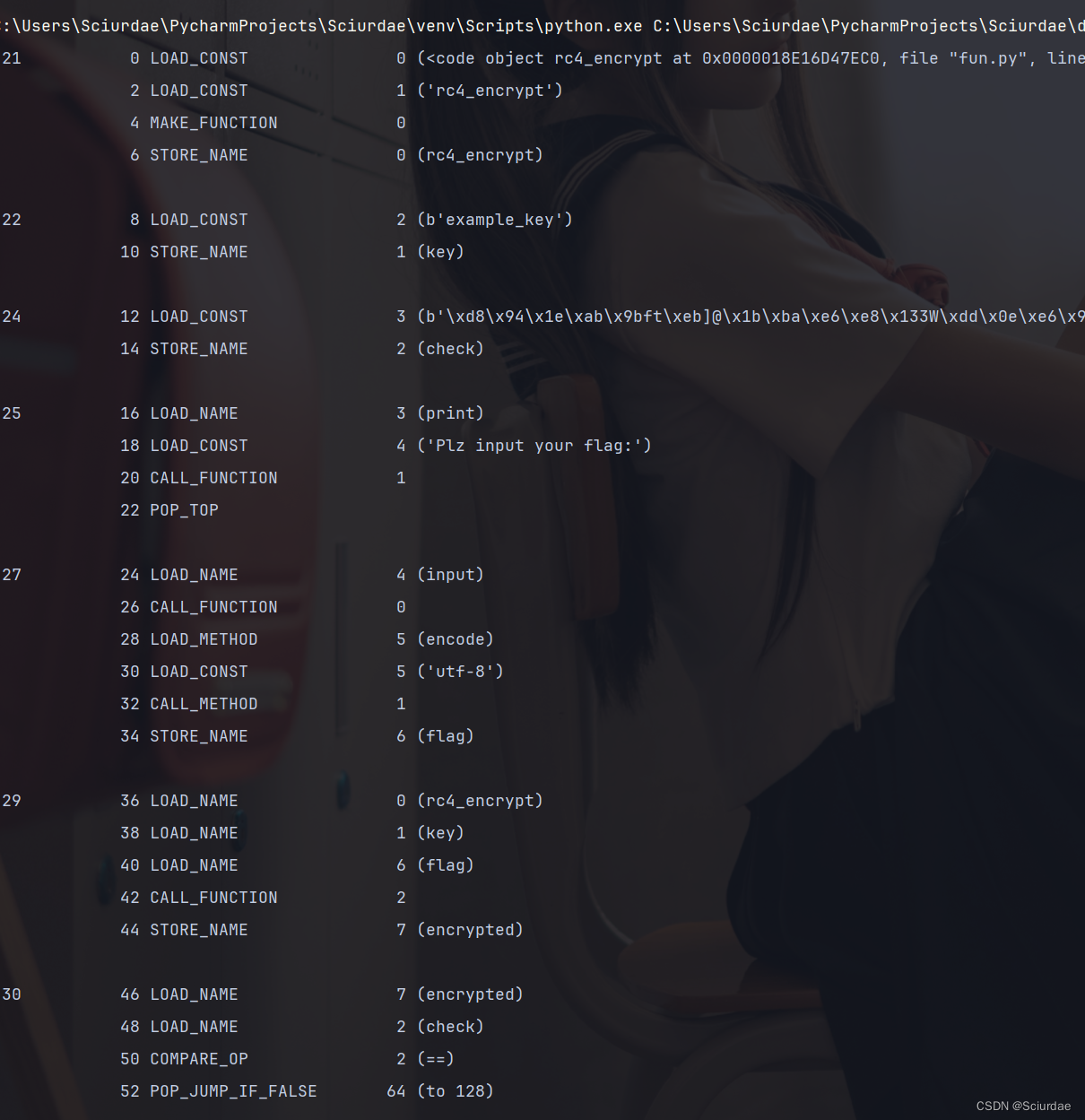

BUUCTF [GWCTF 2019]pyre 1

这题是一个pyc文件 文章目录 什么是pyc文件?反编译pyc文件题解讲解源代码解密1源代码解密2 参考 什么是pyc文件?

参考 Python 并非完全是解释性语言,它也存在编译。先将源码文件 *.py 编译为 *.pyc,然后由 Python 的虚拟机执行 P…

VM虚拟机逆向---羊城杯2023 vm_wo复现【详解】

文章目录 前言题目分析还原汇编exp后言 前言

兜兜转转终于回到这里了。之前复现了羊城杯较简单点的三题,到这一题vm卡住了,刷了好几道,终于搞定了。

题目分析 第一次遇到Mac os的题目,幸好还可以做。 opcode 和 指令操作

密文…

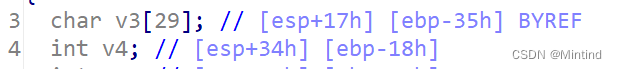

BUUCTF Reverse题 不一样的flag

BUUCTF Reverse题 不一样的flag

先用exeinfo判断一下,为32位,用IDA32打开,找到main,反编译:

int __cdecl main(int argc, const char **argv, const char **envp)

{char v3; // [esp17h] [ebp-35h]int v4; // [esp30…

NewStarCTF2023 Reverse Week3 EzDLL WP

分析 这里调用了z3h.dll中的encrypt函数。

用ida64载入z3h.dll

直接搜索encrypt 找到了一个XTEA加密。接着回去找key和密文。 发现key 这里用了个调试状态来判断是否正确,v71,要v7=1才会输出Right,即程序要处于飞调试状态。

可…

CTF-Reverse---VM虚拟机逆向[HGAME 2023 week4]vm题目复现【详解】

文章目录 前言0x1[HGAME 2023 week4]vm提取汇编指令mov指令push指令&pop指令运算操作cmp指令jmp指令je 和 jne exp 前言

没有前言。终于搞定第二题了。费劲是真的费。 题目在nssctf上有。 这一题写完才看到有提示,是关于构建结构体的,下次试试。 0x…

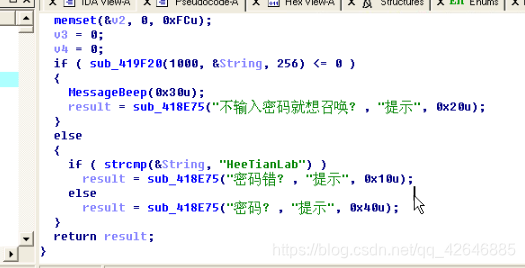

CTF | Reverse练习之初探

题目描述: 主机C:\Reverse\1目录下有一个CrackMe1.exe程序,运行这个程序的时候会提示输入一个密码,当输入正确的密码时,会弹出过关提示消息框,请对CrackMe1.exe程序进行逆向分析和调试,找到正确的过关密码。…

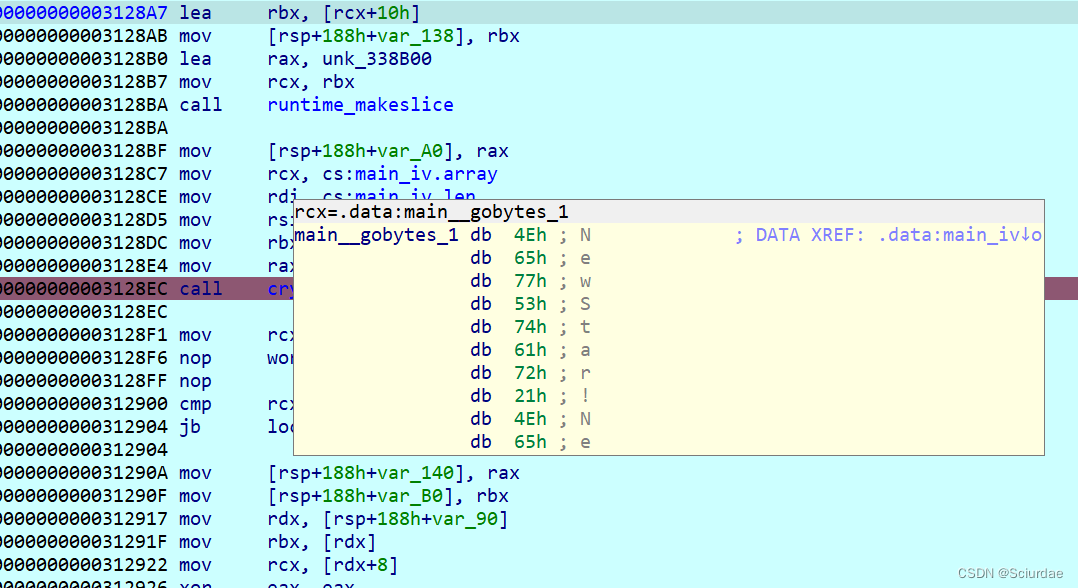

NewStarCTF2023 Reverse Week3---Let‘s Go Wp

分析

程序打开后结合题目可以发现是 GO语言。

在GO语言中,main_init 要先于 main 函数运行。

在这里对一个iv做了处理。

用插件Signsrch发现AES加密 知道是AES后,就需要找密文,key和iv了。 密文应该就是前面的十六进制字符串。

key和i…

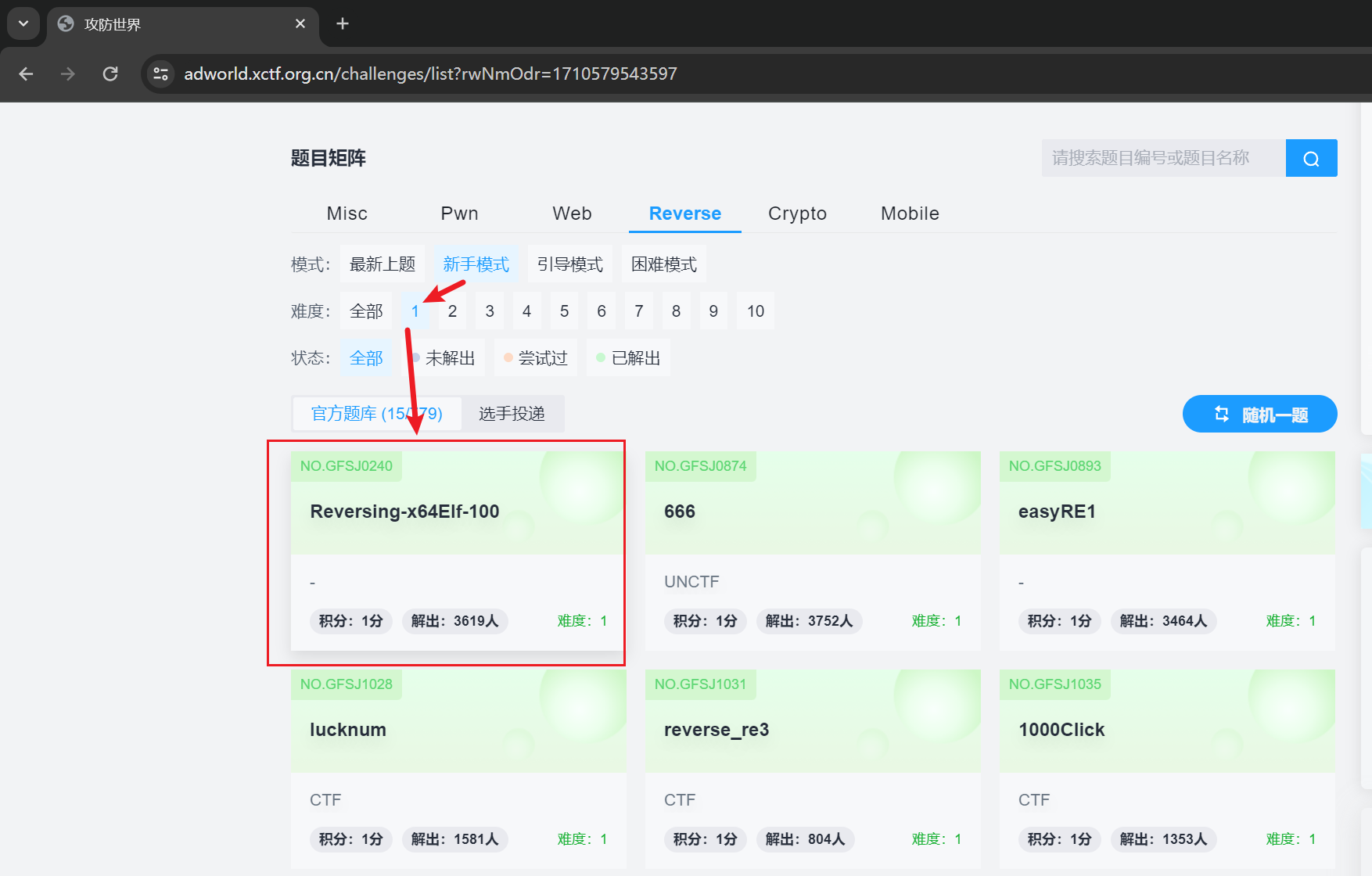

CTF-reverse-每日练题-Reversing-x64Elf-100

题目链接

https://adworld.xctf.org.cn/challenges/list 题目详情

Reversing-x64Elf-100 解题报告

下载得到的文件使用ida64分析,如果报错就换ida32,得到分析结果,有main函数就先看main main函数分析 大致逻辑便理清楚了,输入的…

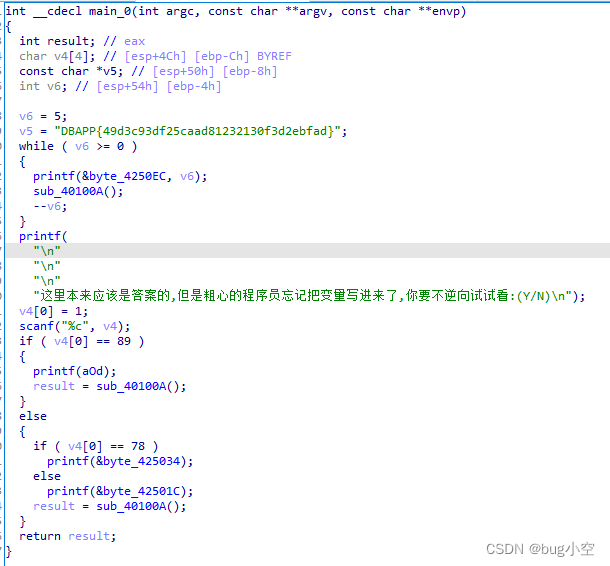

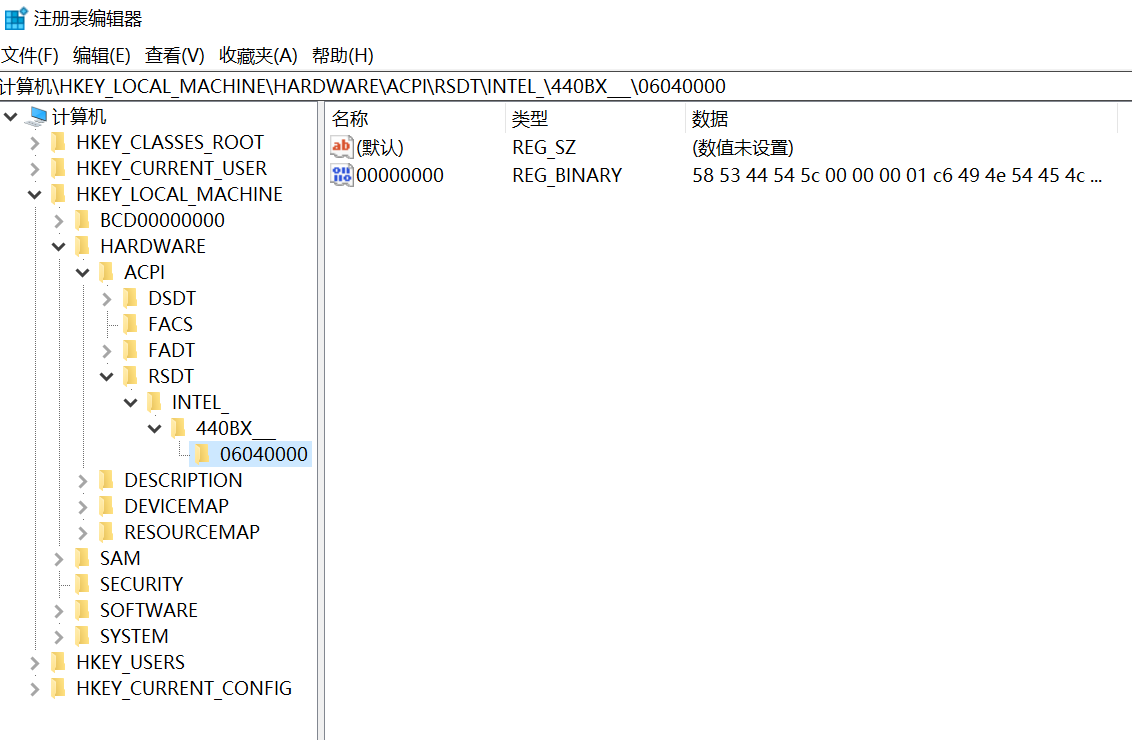

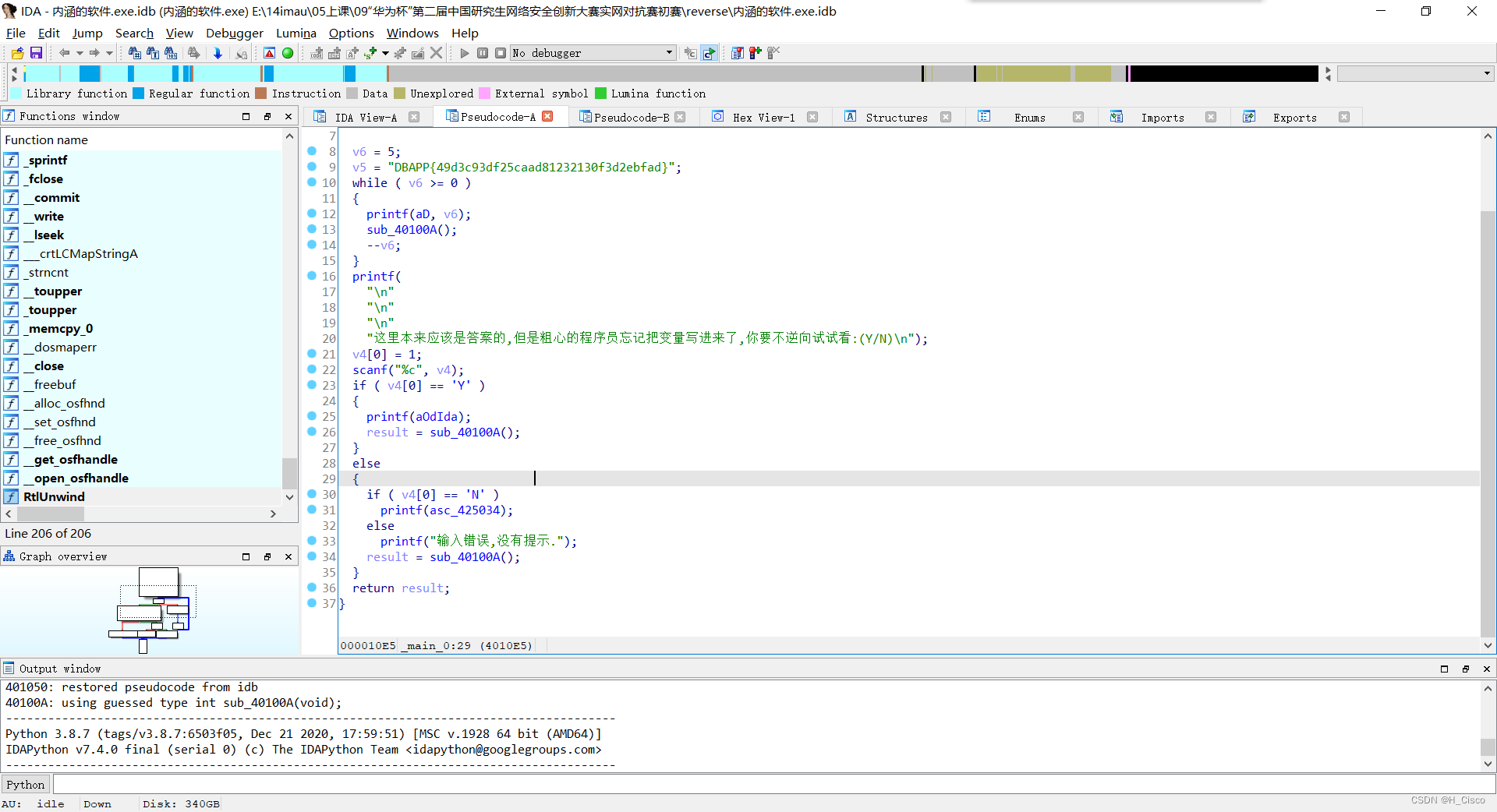

BUUCTF内涵的软件 1

使用die查看文件信息,没有pe64就是pe32

运行看看 使用IDA打开文件 shift F12 打开字符串窗口 可能有人猜到了上面的 DBAPP{49d3c93df25caad81232130f3d2ebfad} 可能就是flag,但是我们保持做题的思路来得到这个flag

因为编码问题,这里显…

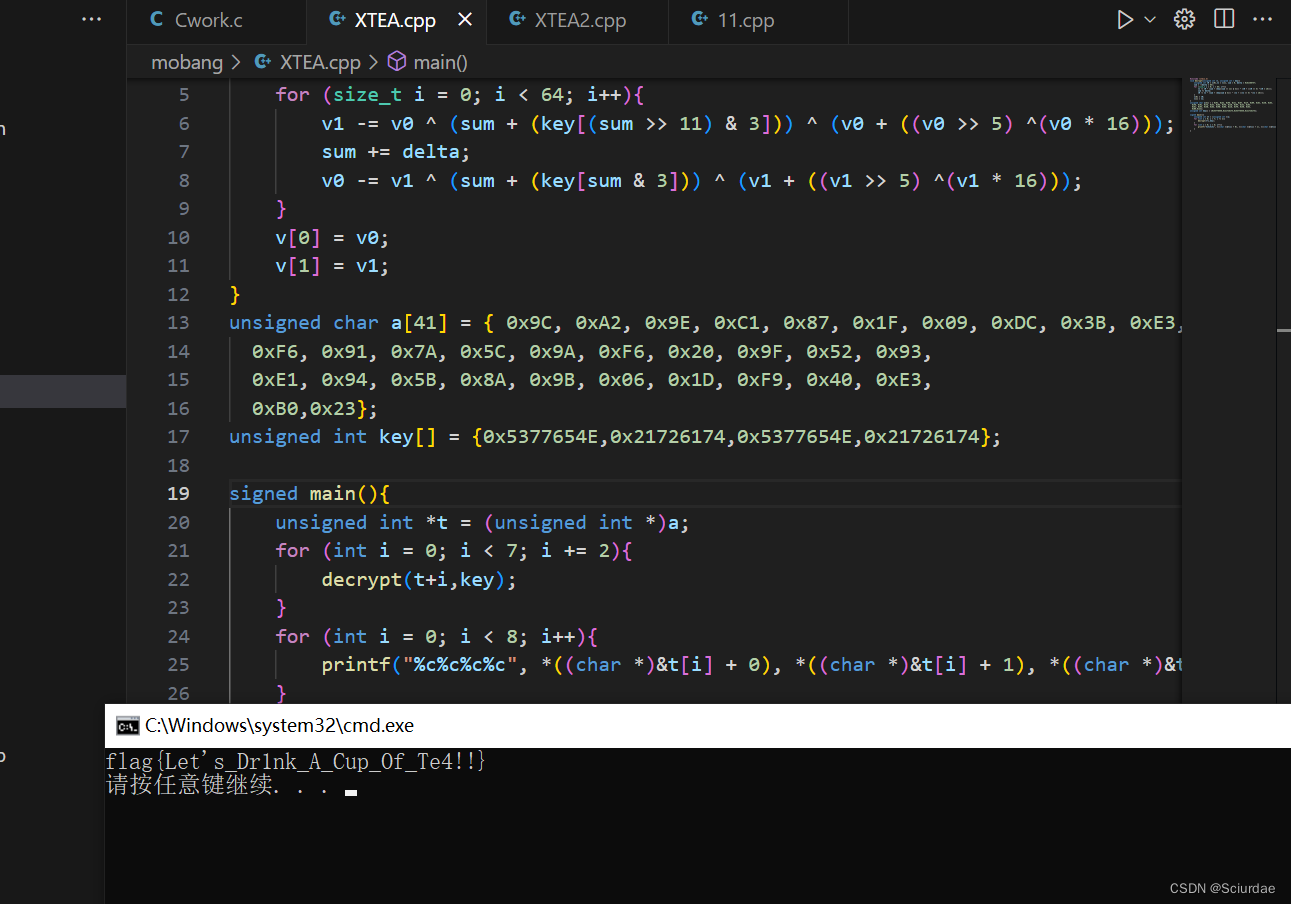

NewStarCTF2023 Reverse方向Week3 ez_chal WP

分析

题目:ez_chal

一个XTEA加密,

V6是key,v5是输入,然后v7就是密文。 看了v6,要用动调。

ELF文件用ida的远程调试。 然后在kali上输入长度为32的flag 全部转换成dd 再提取密文。

EXP

#include <stdio.h>…

XCTF-REVERSE-指南

XCTF-REVERSE-指南

首先介绍一下 linux和windows下一些常用命令和工具 ELF反调试初探

[http://www.freebuf.com/sectool/83509.html]

readelf 该命令是Linux下的分析ELF文件的命令,这个命令在分析ELF文件格式时非常有用命令格式:readelf elf文件名st…

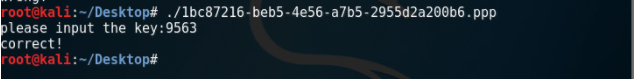

XCTF嘉年华 re1 Writeup

摘要

CTF解题 > XCTF嘉年华体验赛

>> re1

Reverse 题目描述 Github https://github.com/Cherishao

it’s easy

文件后缀是个.ppp,感觉是个二进制文件,放到kali下查看一下(用file命令查看)。 rootkali:file 1bc8721…

BUUCTF---内涵的软件(reverse)

1.题目描述,下载附件,是一个exe文件 2.用PE查看是否有壳,结果无壳 3.用IDA打开,找到main函数 4.双击_main_0,按f5,页面显示如下 5.看到一串可疑的字符串

6.修改为flag{49d3c93df25caad81232130f3d2ebfad}提交…

[ACTF新生赛2020]easyre 题解

1.查壳

32位文件,加了UPX壳 2.手动脱壳

使用Ollydbg

UPX是一个压缩壳,运行了UPX将我们要运行的已经压缩的程序解压,才是真正的程序入口点OEP

我们需要将跟着汇编代码,找到程序真正的入口点

使用ESP定律可以快速定位 按下F7&…

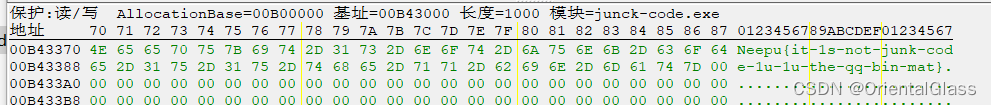

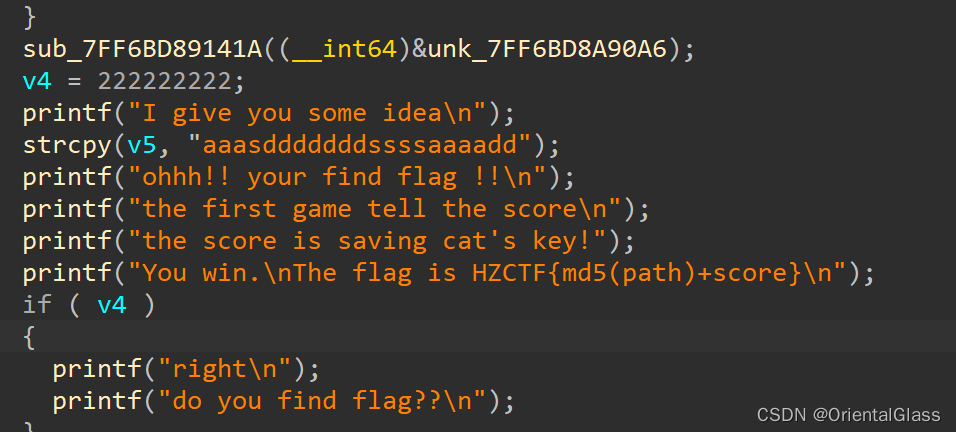

NEEPU Sec 2023公开赛Reverse题目复现

文章目录 一.Base二.How to use python1.程序逻辑分析2.爆破flag[11]~flag[14]3.爆破sha14.sha256掩码爆破 三.IKUN检查器1.查看程序信息2.分析程序逻辑3.button1_conClick函数4.check1函数5.check2函数6.check3函数7.check4函数8.check5函数 四.junk code1.使用32位动态调试工…

[C/C++]_[初级]_[关于把字符串string作为字节数组存储的注意点]

场景

在使用string标准字符串的时候,有时候会把它作为动态字节数组来使用。这个string能不能先存储字节数据,再设置它的字节数据大小?

说明 答案是不行,会有未定义行为。在做字节数组使用时,会使用reverse()方法来创…

BUUCTF 不一样的flag

题目:BUUCTF 不一样的flag

看的这个:BUUCTF 不一样的flag_Afanbird的博客 先查,没壳,32位,打开 ida分析,嗯,啥也看不出来,v12345什么的非常混乱 突破口是这两句 发现49是1…

GDOUCTF2023 Reverse题解

文章目录题目附件Check_Your_LuckTEA基本逻辑:show函数setKey函数encode函数(tea算法):judge函数解题脚本doublegamesnakefun迷宫关键循环题目附件

链接:https://pan.baidu.com/s/1W0GisS4R-rHYHK4Bu167_g?pwdnw4c

Check_Your_Luck

可以看到五条方程,根据方程可…

CTF_BUUCTF_Reverse解题_03reverse2

题目地址:BUUCTF在线评测

问价解压只有,打开,发现打不开

直接PE 64位ELF,没加壳

直接IDA 64 找到位置F5看下 R,将ASCII转换: 发现是将i或者r都替换成了1

flag是多少呢?

找一下:…

Windows内核理论基础学习

文章目录 前言Windosw内核 理论基础Windows体系结构CPU权限级别内存空间布局Windows内核结构硬件抽象层(HAL)内核层执行体层设备驱动程序文件系统/存储管理网络 Windows子系统窗口管理图形设备接口 系统线程和系统进程 内核基本概念处理器模式内存管理进…

LitCTF2023 Reverse 题解及复现

文章目录 一.enbase641.main函数2.换表函数3. check函数4. 解题脚本: 二.snake1. 修复MagicNumber2. 反编译3. 解题脚本 三.For Aiur1. 注意点2. 解包3. 反编译4. 解题脚本 四.程序和人有一个能跑就行了1. fakeflag2. 真flag 五.debase641. encode函数2. 函数逻辑3. 根据程序逻…

CTF_BUUCTF_Reverse解题_04内涵的软件

题目地址:BUUCTF在线评测

拿到文件,运行,狗!!! 不管回答Y还是N,程序都最终会一闪而过

上PE 32位C没壳

上IDA 32 F5反汇编一下: 直接发现Y和N,

看到有if判断语…

SHCTF2023 山河CTF Reverse方向week2weenk3部分WP【详解】

文章目录 [WEEK3]ststst[WEEK2]not gcc[WEEK2]Run?润![WEEK2]Authurs_box[WEEK2]pycode [WEEK3]ststst 64 bit 的 ELF 文件 sub_400763点进去看看 mprotect ,这个

这一题是SMC TEA的考察,我写过一篇关于 SMC学习网鼎杯jocker

可以使用id…

记:2023羊城杯-Ez加密器-题目复现和学习记录““

文章目录 前言题目分析and调试过程完整exp 前言

前段时间的比赛,那会刚入门o(╥﹏╥)o都不会写,现在复现一下。

羊城杯题目复现: 第二题 知识点 :动态调试 : CSGO 第三题 虚假控制流 py字典 MD5加密“”“” Blast

…

BUUCTF Java逆向解密 1

Class文件是Java编译后的二进制字节码文件。 我这里使用的是jadx-gui,直接将class文件拖进去即可

package defpackage;import java.util.ArrayList;

import java.util.Scanner;/* renamed from: Reverse reason: default package */

/* loaded from: Reverse.clas…

window上64位和32位的区别

在电脑上安装系统和软件的时候,经常会出现32位系统和64系统的选项,那么Windows64位系统和32位系统的区别具体在哪里,很多人都是比较模糊(比如说我....)的,那么今天小黑就来详细的科普下这两个系统究竟有什么…

Javascript高级程序设计——7.对象和数组

要点 1、Object类型 2、Array类型 3、对象中的方法 对象定义—— 其实是一种类型,即引用类型。对象的值,即引用类型的实例。 ECMAScript中引用类型时一种数据结构,用于将数据和功能组织在一起,该引用类型常称为“类”࿰…

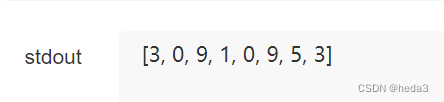

Python基础入门例程26-NP26 牛牛的反转列表(列表)

最近的博文: Python基础入门例程25-NP25 有序的列表(列表)-CSDN博客 Python基础入门例程24-NP24 淘汰排名最后的学生(列表)-CSDN博客 Python基础入门例程23-NP23 删除好友(列表)-CSDN博客 目录 …

NewStarCTF2023 Week3 Reverse方向 题目STL WP

分析 代码不多,逻辑挺清楚的。

先用Z3解出V7:

from z3 import *s Solver()

v1, v2, v3, v4, v5, v6 BitVecs(v1 v2 v3 v4 v5 v6, 32)

v7, v8, v9, v10, v11 BitVecs(v7 v8 v9 v10 v11, 32)s.add((v1 << 15) ^ v1 0x2882D802120E)

s.add((v2 …

Reverse a singly linked list

Reverse a singly linked list

Description

Given a linked list, remove the n-th node from the end of list and return its head.

Example1:

Input: 1->2->3->4->5->NULL

Output: 5->4->3->2->1->NULL

Tags: LinkedList

解读题意

翻转…

BUUCTF [GXYCTF2019]luck_guy

使用DIE查看文件信息 ELF64位文件 IDA64打开 这里读取输入,并且将输入传递给了patch_me函数 跟进 上面判断我们输入的数是否为奇数 偶数时进入get_flag函数 ,这里不会传递任何参数

首先循环5次 然后匹配随机数 如果为1,输出这是flag

首…

秒懂单链表及其反转(reverse)

什么是链表,这种数据结构是由一组Node组成的,这群Node一起表示了一个序列。链表是最普通,最简单的数据结构,它是实现其他数据结构如stack, queue等的基础。 链表比起数组来,更易于插入,删除。 Node可以定义…

![VM虚拟机逆向---[羊城杯 2021]Babyvm 复现【详解】](https://img-blog.csdnimg.cn/632f8a02e2d144c0ae2f1462606049fb.png)

![[网鼎杯 2020 青龙组]bang 复现](https://img-blog.csdnimg.cn/304f58f2ff7b436c837dadd17b58ba01.jpeg)

![[看雪CTF]2019晋级赛Q1第一题流浪者](https://img-blog.csdnimg.cn/20190327154018274.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQxOTE3OTA4,size_16,color_FFFFFF,t_70)

![【buuctf Reverse】[GXYCTF2019]luck_guy wp](https://img-blog.csdnimg.cn/direct/cb41c6dad321496e80b472d82bd36439.png)

![CTF-Reverse---VM虚拟机逆向[HGAME 2023 week4]vm题目复现【详解】](https://img-blog.csdnimg.cn/455a7aa2d79343b680566ed5fda11311.png)

![[ACTF新生赛2020]easyre 题解](https://img-blog.csdnimg.cn/43d6921a80f2489c954adea1845b38b3.png)

![BUUCTF [GXYCTF2019]luck_guy](https://img-blog.csdnimg.cn/46d7fc2b78ec462eb3a13f9826241d70.png)